ランサムウェアで1か月でも復旧せず

アサヒグループホールディングス(アサヒGHD)は、2025年9月29日にランサムウェア(身代金要求型ウイルス)によるサイバー攻撃を受け、国内の受注・出荷・生産システムが停止。

1か月ほど経過した現在でも復旧の目処は立たず、年末を迎えて大規模な損害に発展。

受注は電話などで行い、一部の出荷は再開したものの今後の展開は不明。

同じように2025年10月19日に通販大手アスクルが同様のランサムウェア攻撃を受けました。

こちらはまだ10日程度ですが、同じくネットの業務は停止状態。

アスクルは物流・ECシステムが停止し、親会社LINEヤフーや外部エンジニア100名規模で対応中ですが、復旧の見込みは立っていません。

個人・顧客データの流出は確認されていませんが、Qilinによる犯行声明の可能性も指摘されています。これにより、アスクルに物流を委託する企業(無印良品、ロフト、西武・そごうなど)のECサイトも受注・出荷停止に追い込まれました。

中小企業ではここまでの被害リスクはないでしょうが、ワードプレスなどの場合は要注意。

フィッシングメールの中継地点にされるなど、無差別攻撃のリスクがあるので注意が必要ですね。

🧨 アサヒGHDのサイバー攻撃:被害の全体像

🕵️♂️ 攻撃概要

| 項目 | 内容 |

|---|---|

| 発生日 | 2025年9月29日 |

| 攻撃者 | ロシア系ランサムウェア集団「Qilin」 |

| 手法 | RaaS型ランサムウェア攻撃 |

| 初期侵入 | VPNの多要素認証未設定、フィッシングメールの可能性 |

📉 被害内容と影響

🔐 機密情報の流出

| 項目 | 内容 |

|---|---|

| 流出量 | 約27GB |

| 流出内容 | 財務書類、事業計画、契約書、社員の個人情報など |

| 公開先 | ダークウェブ上のQilinリークサイト |

🏭 業務停止と復旧状況

| 項目 | 内容 |

|---|---|

| 停止範囲 | 国内の受注・出荷・生産システム |

| 工場停止数 | 最大30拠点 |

| 復旧状況 | 10月2日:6工場再開/10月9日:飲料部門全7工場再開 |

| 出荷品目 | 通常の約1割(約50品目)に低迷(10月末時点) |

📦 社会的影響

- コンビニ・飲食店でアサヒ製品が品切れ

- プロ野球「優勝ビールかけ」中止

- ギフト販売休止、他社製品への代替シフト

📊 経営への打撃

| 項目 | 内容 |

|---|---|

| 利益影響 | 第4四半期の国内利益が最大83%減少の可能性(アナリスト試算) |

| 決算発表 | 延期 |

🧠 なぜここまで深刻化?

| 要因 | 解説 |

|---|---|

| 独自のロジスティクス構造 | 「フレッシュマネジメント活動」により、製造〜出荷が短期間で完結。停止が即供給停止に直結 |

| サプライチェーンの緻密さ | 一箇所の障害が全体に波及する構造 |

🧭 教訓と今後のリスク

- 完全復旧の見通しは未定

- Qilinは医療・製造・政府機関なども標的にしており、今後も攻撃継続の可能性あり

- セキュリティ対策は「経営判断」レベルでの強化が必須

🔗 参考記事(抜粋)

🛡️企業のサイバー攻撃対策に関するFAQ

アサヒグループHDはなぜランサムウェア攻撃を受けたのですか?

ランサムウェア攻撃とは、システムを暗号化して身代金を要求するサイバー犯罪です。

アサヒGHDは2025年9月、ロシア系ハッカー集団「Qilin」による攻撃を受けました。背景にはVPNの多要素認証未設定やフィッシングメールへの脆弱性がありました。

この攻撃により、国内の受注・出荷・生産システムが全面停止し、ビールの欠品やギフト販売休止など深刻な影響が発生しました。

なぜDX推進企業ほどサイバー攻撃に弱いのですか?

DX(デジタルトランスフォーメーション)推進企業は、業務効率化を優先する傾向があります。

その結果、セキュリティ対策が後回しになり、バックアップや多層防御が不十分なまま運用されるケースが多く見られます。

2025年上半期には国内で116件のランサムウェア被害が報告されており、DX推進中の企業が標的になる傾向が強まっています。

「うちは中小企業だから大丈夫」は本当ですか?

中小企業もランサムウェアの標的になります。

攻撃者は規模に関係なく、脆弱なシステムを狙います。特にWordPressなど広く使われるCMSは攻撃対象になりやすく、世界のWebサイトの43%がWordPressで構築されています。

IPA調査では、復旧に1ヶ月以上かかるケースが49%に達しており、事業継続に深刻な影響を与える可能性があります。

サプライチェーン攻撃とは何ですか?

サプライチェーン攻撃とは、1社を狙うことで関連企業や取引先に連鎖的な被害を与える手法です。

アサヒGHDの事例では、製造停止が流通・販売に波及し、全国のコンビニや飲食店でビールが欠品しました。

このような攻撃は、業界全体の信頼や供給網に打撃を与えるため、復旧にも時間とコストがかかります。

バックアップの「3-2-1ルール」とは何ですか?

「3-2-1ルール」は、信頼性の高いバックアップ戦略です。

- 3箇所に保存

- 2種類のメディアを使用

- 1つはオフラインで保管

この方法により、ランサムウェアやシステム障害時でも迅速な復旧が可能になります。

特にクラウド依存が高まる中、オフラインバックアップは事業継続の保険として重要です。

社員教育は本当に効果がありますか?

社員教育はサイバー攻撃対策の基本です。

多くの攻撃はフィッシングメールから始まります。社員が不審なメールを見分けられるよう訓練することで、初期侵入を防ぐことができます。

IPAや警察庁も「人的対策の強化」を推奨しており、定期的な研修と模擬訓練が効果的です。

インシデント対応計画はなぜ必要ですか?

インシデント対応計画とは、サイバー攻撃を受けた際に「誰が」「何を」するかを事前に定めた行動指針です。

これがないと、初動対応が遅れ、被害が拡大する恐れがあります。

2025年の事例では、対応の遅れが復旧期間の長期化につながったケースが複数報告されています。

ランサムウェアに身代金を払うべきですか?

原則として、身代金の支払いは推奨されません。

支払ってもデータが復旧しないケースや、再度攻撃されるリスクがあります。

警察庁やIPAは「支払いは犯罪組織の資金源になる」と警告しており、バックアップと復旧体制の整備が最善の対策です。

参考リンク

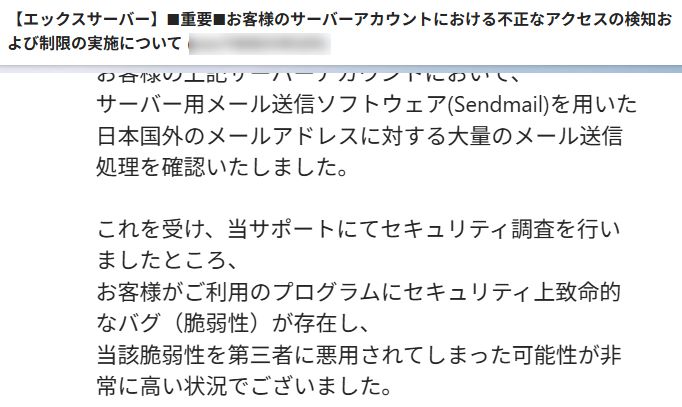

中小企業のリスク

さすがに大企業の場合は、ターゲットにされたりハイレベルな攻撃対象になる。

そう考えると中小企業やフリーランスなどは、リスクが低いと考えるかもしれません。

でもそうではありません。 ビジネスを行っているなら、ワードプレスサイトは必須。

このワードプレスは世界標準のブログシステムですから、無差別攻撃のターゲットになるのです。

マルウェア、ランサムウェアの被害は当社も私個人も被害の経験があります。

エックスサーバー、コアサーバー、さくらサーバー。

このメールはエックスサーバーからきた制限の案内です。

たぶん放置していたワードプレスのプラグインなどから侵入されたのでしょう。

WordPressサイトはどう守ればいいですか?

WordPressサイトのセキュリティ対策には、以下が必須です。

- プラグインとテーマの定期更新(古いバージョンは即座に狙われる)

- セキュリティプラグイン導入(Wordfence、suteguardなど)

- 場合によりIP制限、2段階認証 ※ただし不便も発生

- UpdraftPlusなどによる自動バックアップ、サーバーのバックアップ

- 更新が止まったプラグインなどの使用禁止

これらの対策を行うことで、ほとんどのセキュリティリスクは回避できるでしょう。

大企業のニュースを他人事とせず、自分が被害に遭わないようにしましょう。

ワードプレスのセキュリティをプラグインで強化